近年、ホームページ(ウェブサイト)のセキュリティ対策は、事業を続ける上で欠かせないものとなりました。特に、WAF(Web Application Firewall)と呼ばれるセキュリティツールは、多くのサーバーで標準機能として提供されており、XSS、CSRF、SQLインジェクションといった一般的な攻撃からホームページを守る重要な役割を担っています。

しかし、私たちは頻繁に「WAFを設定していたのに、ホームページが改ざんされた」という相談を受けます。これはなぜでしょうか?

WAFは完璧なセキュリティツールではないのでしょうか?

それとも、ハッカーたちはWAFを突破する特別な技術を持っているのでしょうか?

今回の投稿では、WAFを設定していてもホームページが改ざんされる、その背景にある真の原因を掘り下げていきます。そして、WAFだけでは防ぎきれないホームページの「内在的な脆弱性」や外部サービスが引き起こす「二次被害」の脅威についても詳しく解説します。

セキュリティは、単一のツールに頼るものではありません。多角的な視点から、ホームページの安全性を高めるためのヒントをお届けします。

WAFが防げない脆弱性の正体

「WAFを設定しているから大丈夫」と考える事業者は多いかもしれません。しかし、WAFは万能ではありません。WAFは、既知の攻撃パターンを検知し、ブロックすることを得意としていますが、ハッカーたちが常に新しい攻撃手法を開発している以上、WAFがすべての攻撃に対応できるわけではありません。

WAFをすり抜けてしまう攻撃の多くは、ホームページ(ウェブサイト)そのものに存在する「内在的な脆弱性」を突いてきます。これは、ホームページを構成するソフトウェアの欠陥や設定の不備が原因で発生します。

WAF(Web Application Firewall)とは?

WAF(Web Application Firewall)は、ウェブアプリケーションの脆弱性を悪用したサイバー攻撃からウェブサイトを保護するセキュリティシステムです。通常のファイアウォールがネットワーク層での通信を監視するのに対し、WAFはHTTP/HTTPS通信の内容を詳細に分析し、アプリケーション層のセキュリティを強化します。

WAFの基本的な機能は、悪意のある通信を検出してブロックすることです。例えば、SQLインジェクションやクロスサイトスクリプティング(XSS)といった既知の攻撃パターンを検知し、サーバーに到達する前に通信を遮断します。これにより、ウェブアプリケーションのコードに潜在する脆弱性が悪用されるのを防ぎます。

また、WAFは通信内容をリアルタイムで監視し、異常なアクセスパターンを特定することもできます。これは、不正なボットによるアクセスやDDoS攻撃の兆候を捉えるのに役立ちます。WAFは、ウェブサイトの入り口に位置し、盾として機能することでホームページ(ウェブサイト)の安全性を高める上で重要な役割を果たします。

今日の多くの主要なレンタルサーバーでは、WAF(Web Application Firewall)が標準機能として提供されています。これにより、専門的な知識がなくても、SQLインジェクションやXSSといったサイバー攻撃からホームページを保護できる環境が整っています。

古いソフトウェアに潜む罠

ハッキング(クラッキング)の最も一般的な原因の一つは、古いソフトウェアの放置です。WordPressのようなCMS、その上で動くプラグインやテーマ、さらにはJavaScriptライブラリなど、ホームページを構成するすべてのソフトウェアには、時間の経過とともに新たな脆弱性が発見されます。

ソフトウェアの開発元は、これらの脆弱性を修正した新しいバージョンをリリースすることで、セキュリティを維持しようとします。しかし、更新を怠ってしまうと、脆弱性は放置されたままになり、攻撃者にとって格好の標的となります。

たとえば、とあるプラグインに、認証を必要とせずにファイルをアップロードできる脆弱性が発見されたとします。この場合、攻撃者はこの脆弱性を悪用して、悪意のあるファイルをアップロードし、ホームページを改ざんできます。この攻撃は、WAFが検知する一般的なパターンとは異なるため、正規のアクセスとして判断され、WAFをすり抜けてしまうことがあります。

WAF設定の落とし穴

WAF自体の設定に不備がある場合も、リスクは高まります。例えば、特定のIPアドレスからのアクセスを無条件で許可する「ホワイトリスト」を設定しているケースです。もし、このホワイトリストに追加されているIPアドレスが、何らかの方法で攻撃者に乗っ取られた場合、WAFはまったく機能しなくなります。

また、WAFのルール設定が厳しすぎると、正規のユーザーアクセスまでブロックしてしまうため、事業者はWAFのセキュリティレベルを下げて運用していることがあります。この設定の緩さが、結果的にハッカーに侵入の隙を与えてしまうこともあります。WAFは適切に設定されてこそその効果を発揮します。

ホームページに対する代表的なサイバー攻撃(ハッキング、クラッキング)

ホームページに対する代表的なサイバー攻撃(ハッキング、クラッキング)について少しだけご紹介します。

XSS (クロスサイトスクリプティング)

XSSは、悪意のあるスクリプトをウェブサイトに埋め込み、そのサイトを訪れたユーザーのブラウザ上で実行させる攻撃です。これにより、クッキー情報やセッションIDが盗まれたり、偽の入力フォームが表示されたりすることがあります。

XSS (クロスサイトスクリプティング)攻撃は、主にブログのコメント欄や掲示板など、ユーザーが入力した内容がそのまま表示されるページで発生しやすいです。対策としては、入力されたデータに含まれるHTMLタグや特殊文字を無害化するサニタイジングや、ユーザーからの入力をそのまま出力しないようにするエスケープ処理が重要になります。これにより、スクリプトがコードとして実行されるのを防ぎます。

CSRF (クロスサイトリクエストフォージェリ)

CSRF (クロスサイトリクエストフォージェリ)は、ユーザーが意図しないリクエストを強制的に実行させる攻撃です。ユーザーがログインしている正規のホームページ(ウェブサイト)に対して、別の悪意のあるサイトやメールから不正なリクエストを送信させます。

これにより、ユーザーの知らない間に、パスワード変更、退会、商品の購入といった操作が行われてしまう可能性があります。

CSRF (クロスサイトリクエストフォージェリ)攻撃は、ユーザーがすでにログインしている状態を悪用するため、セッション管理が不十分なサイトで発生しやすいです。対策としては、リクエストごとにCSRFトークンと呼ばれるユニークな値を生成し、正規のリクエストであることを確認する方法が一般的です。

SQLインジェクション

SQLインジェクションは、データベースを操作するSQL文に不正なコードを注入し、データベースを不正に操作する攻撃です。ログインフォームや検索窓など、ユーザーの入力内容を直接SQL文に組み込んでいる箇所が狙われやすいです。

攻撃者は、入力欄に特定の文字列を入力することで、本来意図しないSQL文を実行させ、パスワードや個人情報を含むデータベースの内容を盗み出したり、改ざんしたりします。

SQLインジェクション対策としては、ユーザーからの入力を直接SQL文に組み込まず、プリペアドステートメントと呼ばれる仕組みを利用して、データとSQL文を分離することが有効です。

その他のサイバー攻撃

上記以外にも、さまざまなサイバー攻撃が存在します。

- DDoS攻撃 (分散型サービス拒否攻撃): 複数のコンピュータから標的のサーバーに大量のアクセスを送りつけ、サービスを停止させる攻撃です。

- ファイルインクルージョン攻撃: サーバー上で外部のファイルを不正に読み込み、悪意のあるコードを実行させる攻撃です。

- パスワードリスト攻撃: 他のサービスから流出したIDとパスワードの組み合わせを利用して、標的のサービスへのログインを試みる攻撃です。

これらの攻撃は、ホームページ(ウェブサイト)のセキュリティを脅かす重大なリスクとなります。

外部サービスが引き起こす二次被害

ホームページのセキュリティは、自社のサーバー内だけで完結するものではありません。私たちは日々、ウェブサイトの表示速度を上げるためのCDN(コンテンツデリバリーネットワーク)や、訪問者の行動を分析するためのアクセス解析ツール、収益を上げるための広告スクリプトなど様々な外部サービスを利用しています。

これらの外部サービスは、利便性を高めてくれる一方で、新たなセキュリティリスクをもたらす可能性があります。外部サービスそのものが攻撃された場合、そのサービスを利用している無数のホームページに、二次的な被害が及ぶ可能性があります。

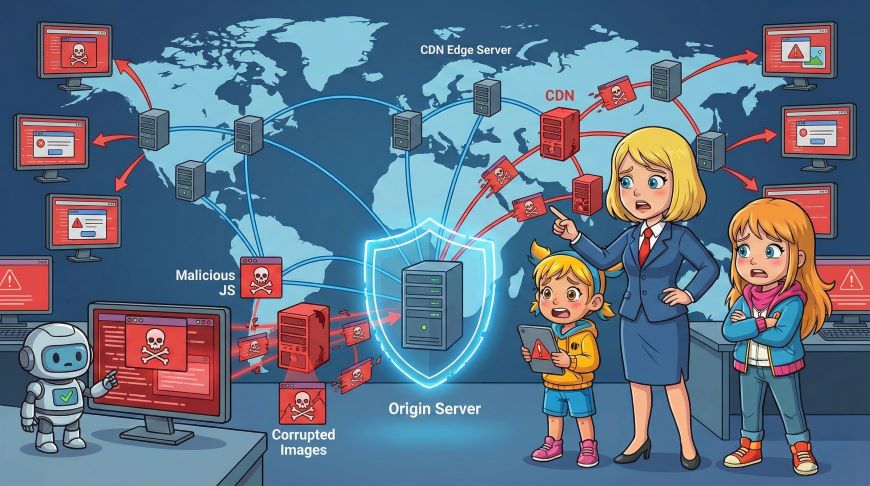

CDNを介した攻撃

CDNは、ホームページの静的コンテンツ(画像やCSS、JavaScriptなど)を、世界中の複数のサーバーに分散配置することで、ユーザーの表示速度を向上させます。しかし、もしCDNのサーバーが攻撃者に乗っ取られ、配信されるファイルが改ざんされたらどうでしょうか。

そのCDNを利用しているすべてのホームページに、改ざんされたファイルが配信され、結果としてホームページが予期せぬ形で書き換えられたり、訪問者のブラウザ上で悪意のあるスクリプトが実行されたりする可能性があります。これは、自社のサーバーでは検知できない、外部からの攻撃であり、WAFの監視の目をかいくぐってしまうケースです。

外部スクリプトの危険性

アクセス解析ツールや広告スクリプト、SNSのシェアボタンなど、外部のサーバーから読み込んで実行するスクリプトも同様のリスクを抱えています。これらのスクリプトは、ホームページのHTML内に埋め込まれた<script>タグを通じて読み込まれます。

万が一、スクリプトの提供元が攻撃を受け、そのスクリプトに悪意のあるコードが挿入された場合、ホームページを訪れたユーザーのブラウザ上でそのコードが実行されてしまいます。これにより、ユーザーの入力情報が抜き取られたり、ウイルス感染に繋がったりする恐れがあります。

このように、ホームページの安全は、自社のサーバーだけでなく、利用しているすべての外部サービスのセキュリティ状況にも左右されます。

サイト管理者に気付かせない巧妙な改ざんの手口

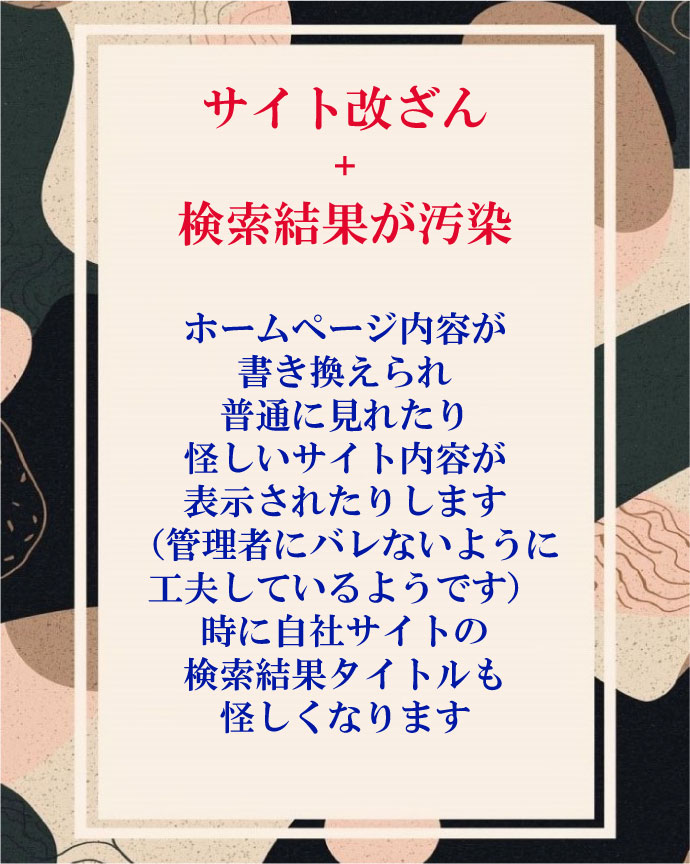

ハッカーたちは、ホームページ(ウェブサイト)を改ざんするだけでなく、その事実をサイト管理者から隠すための巧妙な手口を使います。

これにより、改ざんされた状態が長期間にわたって放置され、結果として被害が拡大する恐れがあります。

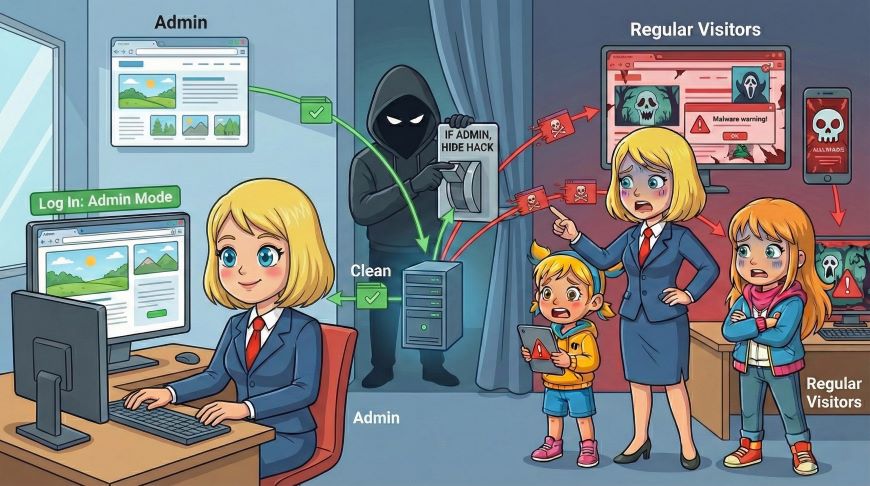

管理者には見せない不正ページ

最も巧妙な手口の一つは、管理者としてログインしているユーザーには、不正に改ざんされたページを表示させないというものです。

多くのホームページ(ウェブサイト)は、WordPressなどのCMS(コンテンツ管理システム)を利用しています。サイト管理者は、記事の編集や設定変更のために、管理画面にログインします。ハッカーは、このログイン状態を検知するスクリプトをホームページに埋め込みます。

このスクリプトは、「もしログイン中のユーザーが管理者であれば、正規のページを表示します。そうでなければ、不正に改ざんされたページを表示します」という処理を行います。

その結果、サイト管理者は自分のホームページにアクセスしても、何も異常がないように見えてしまいます。普段通りにコンテンツの更新や確認を行っているため、まさか改ざんされているとは夢にも思わないでしょう。

しかし、一般の訪問者がアクセスすると、悪意のある広告が表示されたり、マルウェアが自動的にダウンロードされたり、フィッシングサイトに誘導されたりします。管理者は気づかないまま、訪問者が次々と被害に遭うという深刻な事態に陥ります。

URLパラメータを利用した不正表示

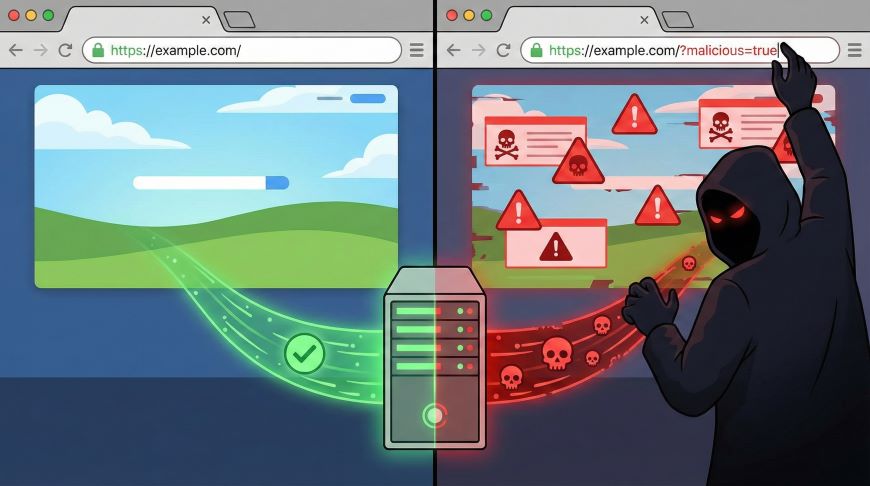

もう一つの巧妙な手口は、URLそのものを書き換えるのではなく、URLパラメータを悪用して不正ページを表示させるというものです。

URLパラメータとは、URLの末尾に「?」や「&」で区切られて付加される文字列で、通常はページの表示内容を制御するために使われます。たとえば、「https://example.com/item.php?id=123」というURLでは、「id=123」がパラメータにあたります。

ハッカーは、このパラメータを不正に利用します。

正規のURLは「https://example.com/」だとします。このURLにアクセスすると、正常なホームページが表示されます。しかし、ハッカーが用意した特定のパラメータを付加したURL(例:「https://example.com/?malicious=true」)にアクセスすると、不正なコンテンツが表示されるように仕掛けます。

この手口の厄介な点は、ホームページのURLそのものに変化がないように見えることです。サイト管理者が直接ホームページにアクセスしたり、検索エンジンで検索したりしても、正常なページが表示されるため、改ざんの発見が遅れてしまいます。

ハッカーは、このパラメータ付きの不正なURLを、迷惑メールやSNSのダイレクトメッセージを通じて拡散させます。

友人や顧客からの申告で気づくことが多い

こうした巧妙な手口による被害は、サイト管理者が自力で発見するのが非常に困難です。そのため、多くのケースで、友人、知人、あるいは顧客からの連絡で初めて改ざんの事実に気づくという状況があります。

「〇〇さんのホームページ、変な広告が表示されていますよ」「フィッシング詐欺のサイトに誘導されました」といった外部からの申告によって初めて問題の深刻さに直面します。

しかし、この段階ではすでに被害が拡大している可能性が高いです。顧客からの信頼を失い、事業に大きなダメージを受けることにも繋がりかねません。

企業側での定期的なチェックが重要

外部からの申告を待つのではなく、企業側で能動的にチェックすることが不可欠です。

- 第三者の目線でチェックする: 普段使っている端末やブラウザだけでなく、別の端末やシークレットモード、あるいはスマートフォンからアクセスして表示内容に違いがないか確認しましょう。

- Google Search Consoleの活用: Google Search Consoleに登録しておくと、マルウェア感染やフィッシングサイトと見なされた場合に警告が表示されます。

- セキュリティツールの導入: WordPressのセキュリティプラグインや、外部からホームページの状態を監視するサービスを利用することで、異常を早期に検知できます。

- ログの定期的な確認: サーバーのアクセスログやエラーログを定期的に確認することで、不審なアクセスがないか把握できます。

これらの手口は、いずれも「気づかせないこと」に重点を置いています。ハッキングされたことに気づくのが遅れれば遅いほど、ハッカーはより多くの被害者を生み出し、被害を拡大させることができます。

ホームページのセキュリティは、WAFやサーバーの設定だけで完結するものではありません。事業の安全を守るために、定期的な外部からのチェックと継続的なセキュリティ対策が重要です。

ホームページ修正事例 WordPressサイトの見えない改ざん

これまで解説してきたように、ホームページ(ウェブサイト)の改ざんは、サイト管理者には気づかれにくい手口で行われることがあります。

弊社ではホームページ修正のご依頼を受けることがよくありますが(ホームページの更新・修正料金 価格表)、その中でホームページのハッキング被害からの回復、そして脆弱性対策を実施させていただくケースがあります。

ここで実際に弊社に寄せられた具体的な修正事例をご紹介します。

事例の概要

ある事業者様から、「知人から『ホームページがポルノやギャンブルのサイトに変わっている』と指摘された」というご相談をいただきました。しかし、ご本人でホームページを確認しても、見た目に何の変化もありませんでした。WordPressの管理画面を確認しても、不審な投稿や固定ページが新しく作られた形跡もなく、一見すると何の問題もないように見えました。

にもかかわらず、Googleなどの検索エンジンでサイト名を検索すると、大量のポルノやギャンブル関連のキーワードが含まれた見慣れないURLが検索結果に表示されていました。WordPressの管理画面ではそのURLが見つからないため原因が全く分からず、困り果てていらっしゃいました。

調査と原因の特定

早速、弊社でホームページ(ウェブサイト)の詳しい調査を開始しました。管理画面上は正常に見えても、プログラムのファイルレベルで何らかの不正が行われている可能性を疑いました。

調査を進めると、ホームページのテーマファイル内に、外部のJavaScriptスクリプトを読み込むための不審なコードが埋め込まれていることが判明しました。このスクリプトは、アクセスしてきたユーザーのブラウザ情報や、参照元(リファラー)の情報をチェックする機能を持っていました。そして、特定の条件(例えば、Googleの検索結果からアクセスした、管理者ではないユーザーなど)を満たす場合にのみ、不正なコンテンツを表示させる仕組みになっていました。

WAFが検知できなかった理由

このケースでは、サーバーのWAFが設定されていましたが、攻撃者が利用したのは、正規のテーマファイル内に埋め込まれたスクリプトでした。このスクリプト自体は、悪意のあるコードを直接含んでいるわけではなく、外部からコンテンツを読み込むだけのシンプルなものでした。そのため、WAFはこれを悪質な攻撃と判断できず、素通りさせてしまったのです。

対策と修正

原因が特定できたため、以下の対策を実施しました。

- 不正なJavaScriptスクリプトの削除: テーマファイル内に埋め込まれていた不審なコードを完全に削除しました。

- セキュリティプラグインの導入: 今後の同様の不正アクセスを防ぐため、WordPressのセキュリティプラグインを導入し、ファイル改ざんの監視、ログイン試行の制限、不正なIPアドレスのブロックなどの設定を行いました。

- Google Search Consoleへの登録: 改ざんされたページのインデックスを削除し、再審査をリクエストしました。これにより、検索結果に不正なページが表示されなくなりました。

この事例は、ホームページが単に改ざんされるだけでなく、その事実を巧妙に隠蔽する手口が存在することを物語っています。サイト管理者自身が気づきにくいからこそ、友人や顧客からの情報がきっかけとなり、大きな被害に繋がる前に発見できたという幸運な側面もありました。

しかし、このような事態を未然に防ぐには、外部からの指摘を待つのではなく、定期的な自社でのチェックが不可欠です。Google Search Consoleの活用や、セキュリティプラグインによる監視など、能動的なセキュリティ対策を継続することが事業の信頼を守る上で非常に重要です。

ホームページ修正事例 静的HTMLサイトでの二次被害への対応

ホームページ(ウェブサイト)の改ざんは、WordPressのようなCMSを使っているサイトだけでなく、静的なHTMLサイトでも発生します。次に、弊社が実際に遭遇した静的サイトでの修正事例をご紹介します。

事例の概要

ある事業者様から、「ホームページに身に覚えのない広告が表示されるようになった」とご相談がありました。そのホームページは、更新頻度が低くブログ機能もないシンプルな静的HTMLで構成されていました。WordPressのようなCMSを使っていないため「セキュリティ対策は大丈夫だろう」と考えていらっしゃいました。

しかし、ある日、訪問者から「変な広告が出る」と指摘を受け、自ら確認するとページが不審な広告に差し替えられていたようでした。

調査と原因の特定

調査を開始すると、HTMLファイル自体には改ざんされた形跡はありませんでした。しかし、サイトのソースコードを詳しく見ていくと、JavaScriptのライブラリであるjQueryを外部のサーバーから読み込んでいる部分に問題があることが判明しました。

通常、jQueryのような汎用ライブラリは、CDN(コンテンツデリバリーネットワーク)などの外部サーバーから読み込むことで、サイトの表示速度を向上させることがあります。しかし、この事例では、jQueryの提供元である外部サーバー自体が攻撃を受けていたのです。

ハッカーは、この外部サーバーに、jQueryのコードに紛れ込ませる形で悪意のあるスクリプトを挿入しました。これにより、この外部サーバーからjQueryを読み込んでいるすべてのホームページ(ウェブサイト)に、不正な広告が表示されるようになっていました。

これは、自社のサーバーが直接攻撃されたわけではなく外部サービスが攻撃されたことによる「二次被害」の典型的なケースです。

対策と修正

原因が明確になったため、以下の対策を講じました。

- 外部スクリプトの削除: HTMLファイルから、不正なjQueryを読み込んでいた外部のURLを指すコードを削除しました。

- ローカルサーバーへの設置: 外部から読み込んでいたjQueryの最新版をダウンロードし、お客様のサーバー内に独自で設置しました。これにより、外部サーバーに依存することなく、安全な状態でライブラリを利用できるようにしました。

- 継続的なメンテナンス体制の構築: 今後同様の事態が起きないよう、静的サイトであっても、定期的にコードを見直し、必要に応じて最新のライブラリに更新する体制を構築しました。

この事例は、「自分のサイトは静的HTMLだから大丈夫」という部分でセキュリティ脆弱性に意識が向きにくかった点が被害をもたらしてしまったかもしれないことを示しています。静的サイトであっても、外部から何かを読み込んでいる場合、その依存先が脆弱性を持つと自サイトに被害が及ぶ可能性があります。

ホームページ(ウェブサイト)は、たとえCMSを使っていなくても、様々な要素が複雑に絡み合っています。セキュリティを守るためには、自社のサーバー内だけでなく外部との接続点にも常に注意を払うことが重要です。

ハッカー(クラッカー)たちの目的とは

ホームページ(ウェブサイト)を攻撃するハッカー(クラッカー)たちの目的は、決して一つではありません。単なる技術の誇示や愉快犯的なものから、金銭目的、さらには特定の思想に基づく政治的なものまで多岐にわたります。

【金銭目的】不正広告の表示・情報窃取と身代金要求・仮想通貨のマイニング

最も一般的なのが、金銭的な利益を目的としたハッキングです。ハッカー(クラッカー)は、改ざんしたホームページ(ウェブサイト)に、以下のような不正な仕組みを仕掛けます。

まず、不正広告の表示です。これは、訪問者のブラウザに強制的に不正な広告を表示させ、その広告収入を得ようとします。表示される広告は、ポルノやギャンブル、詐欺的な商品・サービスのものが多く、ホームページの信用を大きく損ないます。さらに、この広告を通じて、ユーザーを偽のログインページや詐欺サイトに誘導する、フィッシングを意図しているケースも少なくありません。

次に、情報窃取と身代金要求です。データベースから顧客の個人情報やクレジットカード情報を抜き取り、ダークウェブで売買したり、情報を人質に身代金を要求したりします。これは、ホームページがECサイトや会員制サービスである場合に特に狙われやすい手口です。

また、仮想通貨のマイニングも金銭目的のハッキングの一環です。訪問者のコンピュータに、本人に無断で仮想通貨のマイニング(採掘)を行う不正なスクリプトを埋め込みます。これにより、ハッカーは訪問者のコンピュータの処理能力を勝手に利用して利益を得ます。

サイテーション・メンション目的

これは、技術的な側面と金銭的な側面が組み合わさった新しい目的です。ハッカーは、自らが攻撃したウェブサイトに、不正なリンクやテキストを埋め込みます。

これらのリンクは、ハッカーが管理する別のサイトへの誘導や、特定のキーワードでの検索順位を上げるためのSEO(検索エンジン最適化)を目的としています。悪質なキーワードで検索された際に、不正に改ざんされたサイトが上位に表示されるように仕向けてより多くのユーザーを誘導しようとします。

また、ハッカー自身やハッカー集団の名前、あるいは特定の思想を指すキーワードを埋め込み、世の中に自分たちの存在を広めるメンション目的で攻撃を仕掛けることもあります。

技術の誇示と愉快犯

金銭的な目的を持たないハッカーも存在します。彼らは、特定の脆弱性を発見し、それを悪用できることを証明するためにハッキングを行います。

Deface(デフェイス)

ホームページのトップページなどを、自分たちが作ったメッセージや画像に書き換える行為です。これは、ハッカー自身の技術力を誇示したり、セキュリティ担当者への挑戦状のような意味合いを持つことがあります。

思想・政治的な目的

特定の主義主張や思想を持つハッカー集団は、その思想を広めるためにホームページ(ウェブサイト)を攻撃することがあります。

- 政治的なメッセージの表示: 企業のホームページや政府機関のサイトを改ざんし、自分たちの政治的なメッセージを表示させます。これにより、その企業の信頼を失墜させたり、社会的な混乱を引き起こすことを目的とします。

- 情報公開: 企業の内部情報や機密情報を盗み出し、世間に暴露することで、その企業を社会的・倫理的に非難しようとします。

ハッカーの目的は多様ですが、いずれのケースでも、ホームページ(ウェブサイト)の管理者や利用者、そして事業そのものに深刻な被害をもたらします。自社のホームページが何らかの被害を受けていないか、定期的に確認することが重要です。

脆弱性対策は多層防御が重要

WAFを設定していても、古いソフトウェアや外部サービスが原因でハッキング被害に遭う可能性があることをご理解いただけたかと思います。

つまり、ホームページ(ウェブサイト)のセキュリティは、一つの対策に依存するのではなく、複数の防御策を組み合わせる「多層防御」の考え方が大切です。

ここでは、事業者がすぐに取り組める具体的な対策をいくつかご紹介します。

1. ソフトウェアの定期的なアップデート

WordPress本体、プラグイン、テーマ、そしてJavaScriptなどのライブラリは、常に最新の状態に保つようにしてください。新しいバージョンには、既知の脆弱性を修正するパッチが含まれていることがほとんどです。

アップデートは面倒に感じられるかもしれませんが、これを怠ることはセキュリティリスクを放置することに他なりません。自動更新機能を活用するなどして常に最新のバージョンを適用することが重要です(ただ、アップデートが原因で不具合が出ることもあります)。

2. 不要なプラグインやテーマの削除

使っていないプラグインやテーマをそのままにしておくのは危険です。これらは更新されずに放置されがちで、セキュリティホールの温床となります。使わない機能は思い切って削除し、ホームページ(ウェブサイト)をシンプルに保つことでリスクを減らすことができます。

3. 外部サービスのセキュリティ精査

利用しているCDNや外部スクリプトの提供元が、信頼できる事業者であるかを確認しましょう。大手企業が提供するサービスであっても、セキュリティに関する情報を定期的にチェックし、万が一の事態に備えておくことが大切です。また、もし可能であれば、複数の外部サービスを併用するのではなく、信頼できる一つに絞ることもリスク低減に繋がるかもしれません。

4. 定期的な脆弱性診断

自社のホームページ(ウェブサイト)に潜在的なリスクがないか、専門家による脆弱性診断を定期的に受けることも有効な対策です。脆弱性診断では、WAFでは見つけられないような、独自のコードに潜むバグや設定ミスを発見できます。これにより、ハッキングされる前に、あらかじめリスクを解消しておくことが可能になります。

ホームページ(ウェブサイト)のセキュリティは、WAFを導入するだけで終わりではありません。日々進化する脅威に対し、ソフトウェアの更新、不要な機能の削除、外部サービスの精査、そして専門家による診断といった多角的な対策を継続することが重要です。

事業の顔であるホームページ(ウェブサイト)を守ることは、顧客の信頼を守り、事業そのものの安定を守ることにも繋がります。今一度、ご自身のホームページのセキュリティ体制を見直してみてはいかがでしょうか。

ホームページ作成後の保守管理の重要性

クラウドソーシングなどで手軽にホームページ(ウェブサイト)の作成を依頼できる時代になりました。

しかし、作成が完了した時点で、その後の保守管理の話が出てこない場合は注意が必要です。

これは、ホームページ(ウェブサイト)の運用、そして企業の信用性において非常に大きなリスクとなります。

単発のホームページ作成依頼に潜むリスク

ホームページはソフトウェアと同じように、時間の経過とともに新たなセキュリティリスクや脆弱性が発見されることがあります。

ホームページを構成するWordPressやそのプラグイン、JavaScriptライブラリなどは日々進化しており、古いバージョンには知られていない脆弱性が潜んでいることがあります。

例えば、作成時点では問題がなかったプラグインに、数年後に重大な脆弱性が発見されるかもしれません。

この情報を知らずに放置していると、そこがハッカーに狙われる入り口となり、改ざんや情報漏洩といった被害に繋がります。

継続的なホームページ保守管理の必要性

継続的なホームページ保守管理には、以下のような重要な役割があります。

- セキュリティアップデートの適用: 開発元が提供するセキュリティパッチや新しいバージョンを定期的に適用し、脆弱性を解消します。

- バックアップの確保: 万が一、トラブルが発生した場合でも、速やかに元の状態に戻せるよう、定期的にデータのバックアップを取得します。

- 不正アクセスの監視: 不審なアクセスがないかを監視し、異常を早期に発見します。

- 機能改善と修正: サイトの表示速度改善や機能の追加など、時代に合わせたアップデートを行います。

これらの作業は、ホームページを安全に、そして安定して運用するために欠かせません。しかし、単発の依頼では、こうした継続的な保守管理が曖昧になりがちです。

依頼する際の注意点

ホームページ作成を依頼する際は、単にデザインや機能だけでなく「作成後の保守管理についてどう考えているか」「どのようなサポート体制があるか」を事前に確認することが非常に重要です。

- 保守契約の有無: 作成費用とは別に、月額や年額で保守契約を結べるか。

- サポート内容: 具体的にどのような作業が含まれるか(セキュリティアップデート、バックアップ、問い合わせ対応など)。

- 費用: 保守管理にかかる費用はどのくらいか。

こうした点を明確にしておくことで、ホームページの安全性を長期的に保つことができます。

ホームページは、事業の成長を支える大切な集客ツールです。

ホームページ作成後の保守管理まで含めて、信頼できる事業者を見つけることが大切です。

弊社でもある程度の修復や脆弱性対策は可能ですが、より高度なものはセキュリティの専門会社様に依頼されることを推奨させていただきます。